Existen diferentes tipos de programas maliciosos, englobados bajo el nombre genérico de malware. Muchos de los elementos de malware actuales siguen patrones de comunicación propios que, una vez que son descubiertos por el personal que se dedica a ese tipo de investigación, es posible localizar entre el tráfico de Internet. Su detección delata la presencia de malware en el equipo o equipos que están accediendo a Internet a través de una dirección IP determinada. Las direcciones IP, que identifican el origen y destino de todas las comunicaciones a través de la red, se distribuyen de manera que es posible conocer cuál es su ubicación. De este modo se llega a disponer de información sobre este tráfico asociado a la existencia de malware que tiene su origen (o destino) en equipos que acceden a Internet desde Galicia.

Es oportuno destacar que puede existir malware activo que no sea detectado de este modo, por ejemplo, porque sus patrones de comunicación no son conocidos.

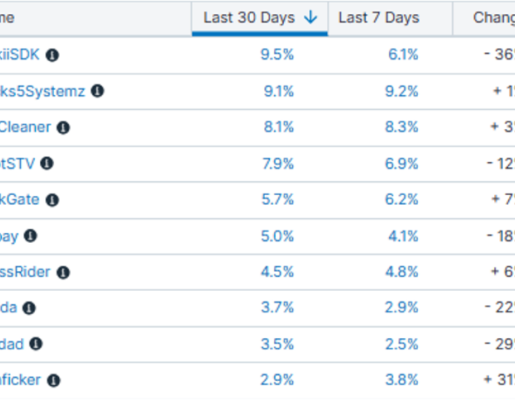

En este informe se muestran y caracterizan las diez principales amenazas que se han detectado en las redes gallegas durante el mes de enero de 2024:

1. ArrkiiSDK – 9.5% del total de detecciones

- Plataforma: Android

- Peligro: No evaluado

- Características: ArrkiiSDK es un tipo de malware que se propaga a través de aplicaciones para teléfonos móviles o tabletas que utilizan el sistema operativo Android. Al iniciar la aplicación que trae consigo el virus, se abre la puerta a que este pueda entrar en la navegador web del móvil y, mismo, llevar a páginas que estén también infectadas por otro tipo de virus.

- Síntomas: Se muestran anuncios de manera abusiva, se instalan aplicaciones sin consentimiento del usuario. Posible ralentización del aparato.

- Eliminación: Se puede resolver la infección desinstalando la app que lleva el malware oculto en su interior. De ser difícil determinar cuál es, se recomienda utilizar un antivirus.

2. Socks5Systemz- 9.1% del total de detecciones

- Plataforma: Windows

- Peligro: No evaluado

-

Características: el malware se instala a través de otras dos familias de malware de tipo ‘loader’ (Amadey y PrivateLoader), que previamente infectaron los equipos de destino a través de diversos medios como la descarga de aplicaciones falsas, correos electrónicos de phishing, o publicidad y sitios web maliciosos.

Una vez que se instaló, los equipos pueden ser utilizados como ‘proxies’, es decir, alguien se conectará a ellos y todo lo que haga en internet quedará registrado en la dirección IP de la víctima, impidiendo que el atacante sea rastreado. Los distribuidores del malware venden el acceso la este servicio de ‘proxy’ a quién esté interesados en ocultar sus acciones en la red. Usos típicos son realizar ataques de denegación de servicio (DDoS), descargar e instalar malware en otros dispositivos y robar información personal, como contraseñas y números de tarjetas de crédito.

- Síntomas: no se describen, para detectarlo se debe usar software antivirus actualizado.

- Eliminación: mediante software antivirus actualizado o programas limpiadores recomendados por el Incibe.

3. AMCleaner – 8.1% del total de detecciones

- Plataforma: MacOS

- Peligro: No evaluado

- Características: AMCleaner, también conocido como Advanced Mac Cleaner, es un PUP (programa potencialmente no deseado) para equipos Macintosh. Aunque su actividad no es realmente dañina para los equipos, puede abrir la puerta a nuevas infecciones con programas más peligrosos.

- Síntomas: Al acceder la ciertas páginas web, AMCleaner presentará a sus visitantes varias afirmaciones falsas sobre la detección de problemas relacionados con malware en el dispositivo. Es posible que se muestre una ventana de escaneo falsa que informa de varias amenazas encontradas, intentando amedrentar al usuario para que descargue una aplicación de ‘limpieza’. Si se descarga e instala, la aplicación empezará a generar notificaciones falsas de problemas en el sistema para impulsar a los usuarios para pagar por la versión completa del programa.

- Eliminación: Preferentemente mediante antivirus.

4. RootSTV – 7.9% del total de detecciones

- Plataforma: Android (versiones antiguas)

- Peligro: Bajo

- Características: RootSTV es un malware dirigido a televisores inteligentes (aunque puede infectar otros dispositivos Android), que normalmente ejecutan versiones antiguas diera sistema operativo. Suele propagarse a través de aplicaciones maliciosas que supuestamente permiten a los usuarios ver canales de televisión de otras partes del mundo.

- Síntomas: Posible ralentización de respuesta del aparato. Aparecen aplicaciones instaladas sin consentimiento del usuario.

- Eliminación: Si el aparato lo permite, instalar un antivirus desde Google Play Store. En caso contrario, restaurar al estado inicial (factory default) y aplicar las actualizaciones más recientes que estén disponibles.

5. DarkGate– 5,7% del total de detecciones

- Plataforma: Windows

- Peligro: Bajo

- Características: DarkGate es un malware que permite la descarga y ejecución de otros malware en los equipos infectados. Por sí mismo tiene las siguientes capacidades: recopilación de información, robo de credenciales, criptominería, herramienta de acceso remoto: DarkGate puede iniciar una conexión de red virtual y recibir y ejecutar comandos.

- Síntomas: Para detectar el malware DarkGate se deben buscar signos de actividad sospechosa, como rendimiento lento del sistema, programas que se bloquean con frecuencia, o la presencia de aplicaciones desconocidas.

-

Eliminación: DarkGate no es sencillo de eliminar de manera manual. Se recomienda el uso de antivirus actualizado.

6. UUpay – 5.0% del total de detecciones

- Plataforma: Android

- Peligro: no evaluado

- Características: Uupay es un troyano que recopila datos sobre el equipo infectado, como su localización y contactos. También puede descargar e instalar software, y leer y enviar mensajes de texto, así como leer y manipular la información de conexión. Aunque en 2014 hubo una onda en la que este malware venía instalado de fábrica en algunos móviles, el método de contagio habitual es la instalación de aplicaciones infectadas.

- Síntomas: aparición de aplicaciones no instaladas por el usuario, cierre espontáneo de aplicaciones, cambios en las conexiones sin causa aparente.

- Eliminación: Si el malware viene de fábrica, solo se puede eliminar mediante una actualización del firmware del terminal (consultar con el fabricante). En otros casos, se pueden utilizar las utilidades recomendadas por el Incibe.

7. CrossRider – 4.5% del total de detecciones

- Plataforma: Windows/MacOS

- Peligro: Bajo

- Características: Crossrider es una plataforma de desarrollo de software que se enfoca a la adquisición de datos y la monetización para aplicaciones web, servidores de anuncios y redes.

- Síntomas: Cambios no deseados de la página de inicio del navegador, aparece un número excesivo de anuncios, el equipo se puede retardar.

- Eliminación: Se recomienda el uso de antivirus, aunque para usuarios avanzados se pueden encontrar instrucciones técnicas en distintas páginas web, tanto para Macintosh como para Windows.

8. Triada – 3,7% del total de detecciones

- Plataforma: Android

- Peligro: No evaluado

- Características: El malware Triada se identificó en 2016 como un troyano para Android que instalaba aplicaciones adicionales nos dispositivos, para funciones de spam y engañar a las estadísticas. Posteriormente, mutó y se convirtió en una puerta trasera de Android que permitía acceder al sistema de SMS para interceptar mensajes de transacciones económicas o buscar en el sistema datos como tarjetas de crédito o credenciales.

- Síntomas: Triada es un malware difícil de localizar, de hecho se detectó en alguna ocasión en el 'firmware' de algún modelo de móvil, antes mismo de ser vendido.

- Eliminación: Se recomienda el uso de antivirus tanto para detección como para eliminación. También se pueden utilizar las utilidades propuestas por el Incibe.

9. Hiddad – 3.5% del total de detecciones

- Plataforma: Android

- Peligro: No evaluado

- Características: Hiddad tiene características principalmente de ‘adware’ (mostrar anuncios), pero también puede acceder la información de seguridad del usuario almacenada en el equipo. Se suele instalar a partir del instalador modificado de una aplicación legítima, y pide permisos de administración para poder ocultarse de programas antivirus.

- Síntomas: se muestra publicidad no solicitada de manera frecuente. Un síntoma característico es que se fuerza al usuario para otorgar cinco estrellas a la aplicación en una valoración, lo que aumenta su atractivo y apariencia de legitimidad para nuevas víctimas.

- Eliminación: mediante antivirus actualizado.

10. Conficker – 2.9% del total de detecciones

- Plataforma: Windows

- Peligro: Bajo (Alto en el referente a la exposición de información)

- Características: Conficker es un verme informático que se comenzó a propagar en el mes de noviembre del año 2008. Atacaba una vulnerabilidad de los sistemas operativos de Microsoft de la época y lograba tomar el control del dispositivo infectado para convertirlo en parte de una botnet. Entre las instrucciones que puede recibir un equipo infectado están descargar otros programas maliciosos, como spywares o keyloggers, para rastrear las actividades del usuario y sus contraseñas.

- Síntomas: En caso de disponer de un ordenador con un sistema operativo anterior a Windows 7, (Vista o XP y en servidores 2008 o anterior), el equipo es susceptible de ser infectado. El malware es capaz de desactivar las actualizaciones automáticas y software antivirus antiguo.

- Eliminación: Para el caso de Conficker, dada la antigüedad de la amenaza y que los equipos vulnerables son obsoletos, la recomendación, sin duda, es la actualización a un sistema operativo con soporte técnico en vigor. Utilizar un equipo tan inseguro y que ya se demuestra que fue comprometido es un riesgo constante. En cualquiera caso, existen en internet herramientas específicas para su eliminación.

*Los porcentajes se refieren al número de direcciones IP en las que se detecta cada tipo de malware en relación al número total de direcciones IP en las que se detecta algún malware (Fonte: BitSight).

**Para la evaluación del peligro se toman como referencia diversas fuentes de acceso público.