Existen diferentes tipos de programas maliciosos, englobados baixo o nome xenérico de malware. Moitos dos elementos de malware actuais seguen patróns de comunicación propios que, unha vez que son descubertos polo persoal que se dedica a ese tipo de investigación, é posible localizar entre o tráfico da internet. A súa detección delata a presenza de malware no equipo ou equipos que están a acceder a Internet a través dunha dirección IP determinada. As direccións IP, que identifican a orixe e destino de todas as comunicacións a través da rede, distribúense de maneira que é posible coñecer cal é a súa localización. Deste xeito chégase a dispoñer de información sobre este tráfico asociado á existencia de malware que ten a súa orixe (ou destino) en equipos que acceden a Internet desde Galicia.

É oportuno destacar que pode existir malware activo que non sexa detectado deste xeito, por exemplo porque os seus patróns de comunicación non son coñecidos.

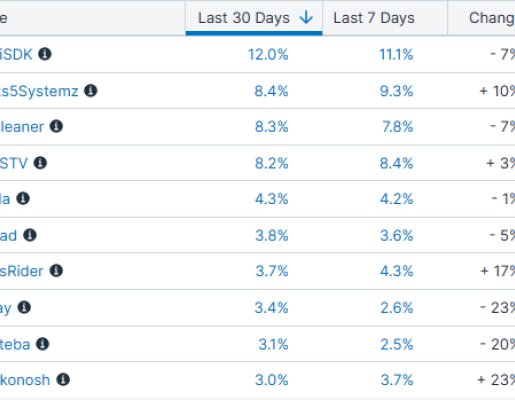

Neste informe móstranse e caracterizan as dez principais ameazas que se detectaron nas redes galegas durante o mes de decembro de 2023:

1. ArrkiiSDK – 12% do total de deteccións

- Plataforma: Android

- Perigo: Non avaliado

- Características: ArrkiiSDK é un tipo de malware que se propaga a través de aplicacións para teléfonos móbiles ou tabletas que utilizan o sistema operativo Android. Ao iniciar a aplicación que trae consigo o virus, ábrese a porta a que este poida entrar na navegador web do móbil e, mesmo, levar a páxinas que estean tamén infectadas por outro tipo de virus.

- Síntomas: Móstranse anuncios de maneira abusiva, instálanse aplicacións sen consentimento do usuario. Posible retardación do aparello.

- Eliminación: Pódese resolver a infección desinstalando a app que leva o malware oculto no seu interior. De ser difícil determinar cal é, recoméndase utilizar un antivirus.

2. Socks5Systemz- 8.4% do total de deteccións

- Plataforma: Windows

- Perigo: Non avaliado

-

Características: o malware instálase a través doutras dúas familias de malware de tipo ‘loader’ (Amadey e PrivateLoader), que previamente infectaron os equipos de destino a través de diversos medios como a descarga de aplicacións falsas, correos electrónicos de phishing, ou publicidade e sitios web maliciosos.

Unha vez que se instalou, os equipos poden ser utilizados como ‘proxies’, é dicir, alguén se conectará a eles e todo o que faga na internet quedará rexistrado na dirección IP da vítima, impedindo que o atacante sexa rastrexado. Os distribuidores do malware venden o acceso a este servizo de ‘proxy’ a quen estea interesados en ocultar as súas accións na rede. Usos típicos son realizar ataques de denegación de servizo (DDoS), descargar e instalar malware noutros dispositivos e roubar información persoal, como contrasinais e números de tarxetas de crédito.

- Síntomas: non se describen, para detectalo débese usar software antivirus actualizado.

- Eliminación: mediante software antivirus actualizado ou programas limpadores recomendados polo Incibe.

3. AMCleaner – 8.3% do total de deteccións

- Plataforma: MacOS

- Perigo: Non avaliado

- Características: AMCleaner, tamén coñecido como Advanced Mac Cleaner, é un PUP (programa potencialmente non desexado) para equipos Macintosh. Aínda que a súa actividade non é realmente daniña para os equipos, pode abrir a porta a novas infeccións con programas máis perigosos.

- Síntomas: Ao acceder a certas páxinas web, AMCleaner presentará aos seus visitantes varias afirmacións falsas sobre a detección de problemas relacionados con malware no dispositivo. É posible que se mostre unha xanela de escaneo falsa que informa de varias ameazas atopadas, tentando amedrentar ao usuario para que descargue unha aplicación de ‘limpeza’. Se se descarga e instala, a aplicación empezará a xerar notificacións falsas de problemas no sistema para impulsar aos usuarios para pagar pola versión completa do programa.

- Eliminación: Preferentemente mediante antivirus.

4. RootSTV – 8.2% do total de deteccións

- Plataforma: Android (versións antigas)

- Perigo: Baixo

- Características: RootSTV é un malware dirixido a televisores intelixentes (aínda que pode infectar outros dispositivos Android), que normalmente executan versións antigas dese sistema operativo. Adoita propagarse a través de aplicacións maliciosas que supostamente permiten aos usuarios ver canles de televisión doutras partes do mundo.

- Síntomas: Posible retardación de resposta do aparello. Aparecen aplicacións instaladas sen consentimento do usuario.

- Eliminación: Se o aparello permíteo, instalar un antivirus desde Google Play Store. En caso contrario, restaurar ao estado inicial (factory default) e aplicar as actualizacións máis recentes que estean dispoñibles.

5. Triada – 4,3% do total de deteccións

- Plataforma: Android

- Perigo: Non avaliado

- Características: O malware Triada identificouse en 2016 como un troyano para Android que instalaba aplicacións adicionais nos dispositivos, para funcións de spam e enganar ás estatísticas. Posteriormente, mutou e converteuse nunha porta traseira de Android que permitía acceder ao sistema de SMS para interceptar mensaxes de transaccións económicas ou buscar no sistema datos como tarxetas de crédito ou credenciais.

- Síntomas: Triada é un malware difícil de localizar, de feito detectouse nalgunha ocasión no 'firmware' dalgún modelo de móbil, antes mesmo de ser vendido.

- Eliminación: Recoméndase o uso de antivirus tanto para detección como para eliminación. Tamén se poden utilizar as utilidades propostas polo Incibe.

6. Hiddad – 3.8% do total de deteccións

- Plataforma: Android

- Perigo: Non avaliado

- Características: Hiddad ten características principalmente de ‘adware’ (mostrar anuncios), pero tamén pode acceder a información de seguridade do usuario almacenada no equipo. Adóitase instalar a partir do instalador modificado dunha aplicación lexítima, e pide permisos de administración para poder ocultarse de programas antivirus.

- Síntomas: móstrase publicidade non solicitada de maneira frecuente. Un síntoma característico é que se forza ao usuario para outorgar cinco estrelas á aplicación nunha valoración, o que aumenta o seu atractivo e aparencia de lexitimidade para novas vítimas.

- Eliminación: mediante antivirus actualizado.

7. CrossRider – 3.7% do total de deteccións

- Plataforma: Windows/MacOS

- Perigo: Baixo

- Características: Crossrider é unha plataforma de desenvolvemento de software que se enfoca á adquisición de datos e a monetización para aplicacións web, servidores de anuncios e redes.

- Síntomas: Cambios non desexados da páxina de inicio do navegador, aparece un número excesivo de anuncios, o equipo pódese retardar.

- Eliminación: Recoméndase o uso de antivirus, aínda que para usuarios avanzados pódense atopar instrucións técnicas en distintas páxinas web, tanto para Macintosh como para Windows.

8. UUpay – 3.4% do total de deteccións

- Plataforma: Android

- Perigo: non avaliado

- Características: Uupay é un troiano que recompila datos sobre o equipo infectado, como a súa localización e contactos. Tamén pode descargar e instalar software, e ler e enviar mensaxes de texto, así como ler e manipular a información de conexión. Aínda que en 2014 houbo unha vaga na que este malware viña instalado de fábrica nalgúns móbiles, o método de contaxio habitual é a instalación de aplicacións infectadas.

- Síntomas: aparición de aplicacións non instaladas polo usuario, peche espontáneo de aplicacións, cambios nas conexións sen causa aparente.

- Eliminación: Se o malware vén de fábrica, só pódese eliminar mediante unha actualización do firmware do terminal (consultar co fabricante). Noutros casos, pódense utilizar as utilidades recomendadas polo Incibe.

9. Glupteba – 3.1% do total de deteccións

- Plataforma: Windows e Macintosh

- Perigo: alto

-

Características: troiano que proporciona unha porta traseira no equipo infectado e fai que pase a formar parte dunha botnet. Nas últimas versións permite facerse co control dos navegadores, accedendo á información almacenada neles (historial, nomes de usuario e contrasinais…), e dispón dun módulo para tratar de comprometer o router, de modo que poida ser utilizado como proxy (ver nº 2 desta lista).

Un medio de infección é a través de ‘Exploit kits’, aplicacións que se incrustan en páxinas web, de modo que detectan as versións dos navegadores que acceden a elas e tratan de aproveitar as vulnerabilidades específicas. Cabe recomendar que tanto o sistema operativo como as aplicacións (incluíndo a navegador web) mantéñanse actualizados.

- Síntomas: sen descrición.

- Eliminación: mediante as utilidades recomendadas polo Incibe para Windows e para Macintosh.

10. Crackonosh – 3% do total de deteccións

- Plataforma: Windows

- Perigo: Non avaliado

- Características: Crackonosh é un troyano con capacidade de minar criptomoedas. Ademais, permite o acceso remoto aos atacantes, e o equipo pasa a formar parte dunha botnet. Adóitase atopar en instaladores de software pirateado: ao instalar ese software instálase tamén o malware, e tamén se instala ao abrir adxuntos de correos electrónicos infectados, anuncios maliciosos en liña ou mediante técnicas de enxeñería social que inciten a executar un arquivo.

- Síntomas: desactivación do software antivirus do equipo. Durante o minado de criptomoneda utiliza os recursos do equipo infectado, polo que se pode detectar lentitude e sobrecarga do procesador.

- Eliminación: mediante un antivirus actualizado ou as utilidades recomendadas polo Incibe.

*As porcentaxes refírense ao número de direccións IP nas que se detecta cada tipo de malware en relación ao número total de direccións IP nas que se detecta algún malware (Fonte: BitSight).

**Para a avaliación do perigo tómanse como referencia diversas fontes de acceso público.